Cuando un certificado digital detiene tu operación (y tus vacaciones)

- Damián Salcedo

- 1 jul 2025

- 5 Min. de lectura

Actualizado: 23 jul 2025

El 30 de octubre de 2019 quedó grabado en mi mente como uno de los momentos más estresantes de mi carrera profesional, al experimentar de primera mano la reacción ante un incidente crítico en producción que afectó múltiples sistemas de varios de nuestros clientes.

Más allá de la presión técnica, fue una lección contundente sobre el costo real de no anticipar riesgos asociados a componentes que caducan: llamadas urgentes, equipos en alerta máxima, posibles pérdidas económicas y, sobre todo, la amenaza latente al vínculo de confianza con nuestros clientes.

En esta historia veremos cómo un pequeño olvido —una fecha de expiración— puede poner en jaque la operación de toda una organización, y cómo ese mismo evento nos llevó a construir una solución robusta que protege a otras empresas de repetir ese error.

Era un día laboral aparentemente normal. Me encontraba con mi equipo en la oficina realizando labores de empalme, ya que al día siguiente comenzarían mis vacaciones. De repente, recibimos una llamada de un cliente reportando una falla en nuestra herramienta encargada de descifrar archivos críticos.

Lamentablemente, no se trataba de un caso aislado.

En menos de 10 minutos comenzaron a llegar múltiples correos y llamadas informando la misma situación desde distintas organizaciones. Ante la magnitud del impacto, identificamos de inmediato que estábamos frente a un incidente crítico en producción, por lo que activamos el protocolo de respuesta que habíamos diseñado precisamente para este tipo de escenarios.

Al analizar el mensaje de error que nos enviaban, la causa era evidente: “El certificado digital del remitente está por fuera de su periodo de validez: desde el 21/12/2009 al 30/10/2019 y por lo tanto no se puede utilizar.” Algunos clientes interpretaron que se trataba del vencimiento de su licencia o de uno de sus propios certificados, hipótesis que descartamos rápidamente, ya que en todos los casos la fecha de expiración era exactamente la misma, lo que indicaba que el componente afectado era nuestro.

Rápidamente verificamos en nuestros ambientes de desarrollo y confirmamos que el fallo también se reproducía allí, por lo que debíamos identificar con precisión cuál era el elemento criptográfico caducado. El equipo procedió a dividir tareas entre diagnóstico, atención a clientes y desarrollo de una solución inmediata

La falla había sido reportada inicialmente a las 11:45 a.m., y en menos de media hora (que se hizo eterna) ya nos acercábamos a un diagnóstico definitivo y a una solución inmediata.

Concluimos que el archivo utilizado para firmar las licencias de uso del aplicativo contenía el elemento criptográfico vencido. Aunque este error afectaba la operación completa de la herramienta, la solución era clara: emitir una nueva licencia firmada digitalmente con credenciales actualizadas. Como nuestra plataforma cuenta con una Autoridad Certificadora bajo nuestro control, el proceso de generación y reemplazo fue ágil, y para las 12:05 p.m. los clientes ya estaban recibiendo un nuevo archivo que restauraba el funcionamiento del sistema de forma inmediata.

Esta fotografía del equipo que enfrentó la situación refleja el nivel de satisfacción de haber superado con éxito un incidente tan crítico.

Postmortem

Consideramos que la respuesta del equipo fue impecable, ya que la afectación en los procesos productivos fue mínima. Además, el impacto reputacional se logró contener en buena medida, pues los funcionarios de áreas tecnológicas suelen comprender que, en entornos complejos, los incidentes inesperados pueden ocurrir pese a las mejores prácticas y controles establecidos.

Pero quedamos con la sensación de que esto se pudo prevenir, y que si no se tomaban medidas correctivas y preventivas, un incidente similar podría suceder a futuro.

Aunque el ingeniero que tomó la decisión ya no estaba en la compañía, al revisar lo ocurrido entendimos que probablemente pensó: “Si le asigno al certificado una vigencia de 10 años, para entonces todos los clientes habrán migrado a una nueva versión del producto con credenciales actualizadas.” Sin embargo, esta fue una suposición demasiado optimista, que ignoró una realidad común en entornos empresariales: la enorme inercia operativa, especialmente en organizaciones grandes, donde si algo funciona bien, suele preferirse no tocarlo. Paradójicamente, este mismo incidente de continuidad impulsó a muchos de nuestros clientes a actualizarse a la versión más reciente del producto, la cual no presentaba esta vulnerabilidad.

A partir de lo anterior, nos quedamos reflexionando:

“¿Habrá alguna otra licencia, dominio o política de seguridad sujeta a una vigencia que pueda afectarnos en el futuro?”

Además, reconocimos que en este caso particular tuvimos la ventaja de que el componente comprometido estaba bajo nuestro control. Sin embargo, si se hubiera tratado de un certificado emitido por una Autoridad Certificadora (AC) externa, como Certicámara, el panorama habría sido muy distinto.

Solicitar un nuevo elemento de este tipo no es un proceso trivial: implica formularios, validaciones, firmas, verificaciones de identidad y, en el mejor de los casos, puede tardar entre 24 y 72 horas. En el peor, una semana o más.

De hecho a algunos de nuestros clientes les sucedió en otras ocasiones que dejaron vencer un certificado externo, y al final tenían que apagar el uso de criptografía mientras lograban conseguir el nuevo certificado, pagar una multa, y asumir el riesgo en caso de fraudes o ataques durante esa ventana de tiempo.

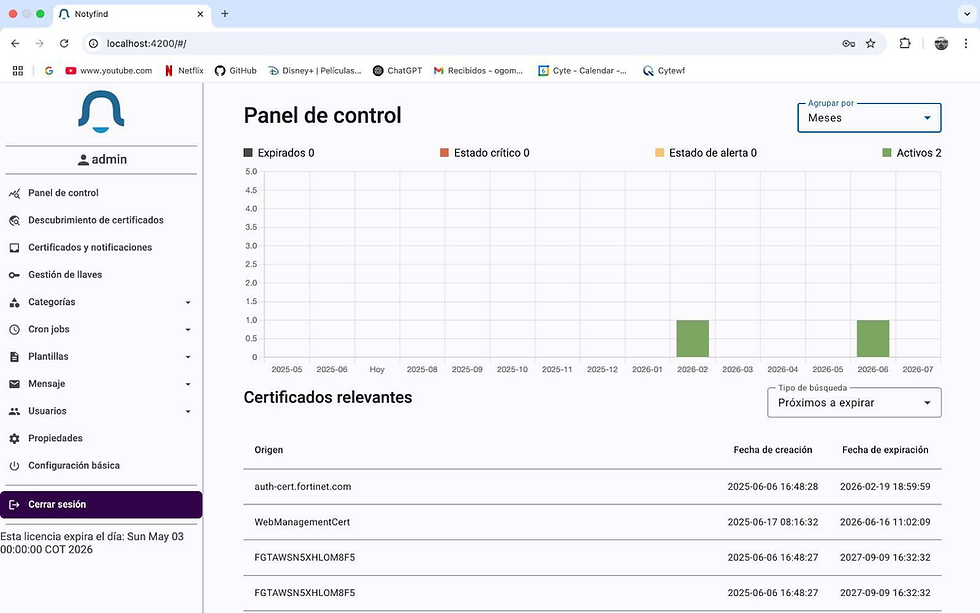

Con base en lo anterior, vimos que podíamos ofrecer una solución que se encargue de monitorear, descubrir y ayudar a detectar estos elementos de la operación que son vitales y requieren de renovaciones periódicas. Y así nació Notyfind®, un producto de Cyte el cual ayuda a nuestros clientes a detectar estos elementos perecederos como certificados, claves, dominios, licencias, recibiendo recordatorios periódicos y personalizados, e incluso automatizando o documentando el proceso de renovación.

La arquitectura de Notyfind® combina: exploración activa de redes, integración con dispositivos de seguridad, APIs de autoridades certificadoras y una consola centralizada. Además, incluye algoritmos de verificación de solidez criptográfica que permiten clasificar los certificados según sus vulnerabilidades. El riesgo de seguir usando algoritmos como RSA-1024, SHA-1 o curvas elípticas no seguras es altísimo.

En nuestras pruebas internas, Notyfind®, descubrió certificados que habían sido generados con claves de 512 bits y algoritmos obsoletos como MD5.

¿Se imaginan en su organización que se usen esa clase de certificados para firmar procesos legales, validar transacciones bancarias o proteger servidores web?

Lecciones aprendidas

Este incidente deja una lección clave: es fundamental prestar atención a los componentes de software con fecha de caducidad, incluso a aquellos externos, como los certificados de firma de código utilizados en librerías de terceros.

También demuestra que, en situaciones críticas, mantener una comunicación clara y constante con el cliente es esencial. Es importante que se le informe desde el inicio que todos los recursos están siendo dedicados a resolver el incidente y que recibirá actualizaciones frecuentes sobre el progreso de la solución.

El objetivo principal es solucionar el problema lo antes posible y, al mismo tiempo, transmitirle al cliente que su preocupación es comprendida y atendida con seriedad.

¿Sabe cuántos certificados tiene su organización? ¿Cuándo expiran? ¿Cuáles usan algoritmos inseguros? ¿Cuáles protegen servicios críticos?

Sugiero no esperar a que un certificado vencido le enseñe la lección que ya aprendimos por usted. Estos son solo algunos de los elementos con fecha de caducidad que conviene monitorear:

Certificados digitales (TLS/SSL, firma de código, S/MIME)

Políticas de vencimiento de contraseñas y seguridad en algoritmos de claves criptográficas (simétricas y asimétricas)

Dominios web y sus renovaciones

Licencias de software o APIs

Tokens de acceso (OAuth, JWT, claves de API)

Certificados de terceros integrados en sus librerías

Contáctenos en info@cyte.co para solicitar una demo gratuita de Notyfind® (https://www.cyte.co/notyfind) y anticiparse al próximo vencimiento antes de que sea demasiado tarde.

Si deseas tener siempre a la mano el artículo escrito por Damián Salcedo, te invitamos a descargarlo, compartirlo y comentarnos qué opinas al respecto.

Comentarios